Wist jij dat e-mail aanvalsvector nummer één is als het op Cyber Security aankomt? Dat is niet vreemd natuurlijk. Bijna ieder bedrijf gebruikt namelijk e-mail en de gemiddelde werknemer ontvangt er talloze per week of zelfs per dag. De enorme hoeveelheid betekent dat een werknemer maar weinig tijd heeft om aan elke e-mail te besteden en deze snel wil afhandelen. Cybercriminelen profiteren hiervan met phishing aanvallen, die met de groei van e-mail in de cloud nog effectiever zijn geworden. Standaard bieden cloud-platformen zoals Microsoft Office365 al enige bescherming tegen kwaadaardige e-mails. Maar in hoeverre is dit voldoende?

Meer dan 90% van de cyberaanvallen begint met een phishing mail. De reden hiervoor? Ze zijn erg effectief. Het is vaak veel gemakkelijker om een werknemer ervan te overtuigen dat ze actie moeten ondernemen op hun Netflix-account of een betaling moeten sturen naar een leverancier, dan een kwetsbaarheid in de systemen van een organisatie te identificeren en uit te buiten.

Hoe werkt phishing?

Phishing mails en andere kwaadaardige berichten zijn ontworpen om een aanvaller initiële toegang te verschaffen tot het netwerk van een organisatie. Dit kan op verschillende manieren gebeuren en voor verschillende doeleinden:

Credential Theft: een phishing mail kan ontworpen zijn om de gebruikersnaam en het wachtwoord van een werknemer te stelen. Deze gegevens kunnen worden gebruikt om op afstand toegang te krijgen tot diensten op locatie of in de cloud om gegevens te stelen of andere acties uit te voeren.

Fraudulent Payment: Business Email Compromise (BEC) en soortgelijke zwendelpraktijken zijn ontworpen om zich voor te doen als een leidinggevende binnen een bedrijf. Deze e-mails instrueren een werknemer om een betaling naar een bepaalde rekening te sturen, waarbij wordt gedaan alsof het gaat om het sluiten van een deal of het betalen van een factuur van een leverancier.

Trojan Installation: veel schadelijke e-mails bevatten een ‘Trojan horse’ die is ontworpen om binnen te komen in de doelcomputer. Dit schadelijke bestand verzamelt vervolgens gegevens en downloadt mogelijk aanvullende, gespecialiseerde malware zoals keyloggers of ransomware.

Aflevering van ransomware: phishing mails zijn één van de belangrijkste bezorgingsmechanismen voor ransomware. Een ransomware-aanval versleutelt alle bestanden op geïnfecteerde computers en eist een betaling om de bestanden te herstellen. Zelfs als het losgeld wordt betaald, is er geen garantie voor een volledig herstel.

Traditionele e-mailbeveiliging vs. cloud e-mail security

Hoe kan je jouw organisatie dan beveiligen tegen phishing en voorkomen dat een phishing mail de organisatie überhaupt bereikt? De eerste optie is traditionele e-mailbeveiliging. De meeste traditionele e-mailbeveiligingsproducten werken in ‘gateway mode’. Dit betekent dat het als losstaand product in de keten tussen het internet en de e-mailserver is geplaatst. Een groot nadeel hiervan is dat bij uitval van de gateway er geen mail meer ontvangen en verstuurd kan worden.

Cloud e-mail security daarentegen is op een andere manier opgezet. Check Point Harmony Email & Collaboration werkt bijvoorbeeld 100% in de cloud als toevoeging op de bestaande e-mail en werkt ook voor samenwerkingsplatformen, zoals Dropbox en OneDrive. Het is op API-gebaseerde tooling en kan daardoor snel en zonder installatie geactiveerd worden. Dit biedt een aantal belangrijke voordelen:

- Het product draait als software op het mailplatform en heeft daardoor geen keten afhankelijkheid. De kans dat Check Point Harmony uitvalt is minimaal, omdat het geïntegreerd is in het mailplatform. Mocht het product toch niet werken, dan wordt de e-mail niet meer gescand, maar wel gewoon afgeleverd, waardoor er geen continuïteitsprobleem optreedt.

- Deze cloud e-mail security-oplossing biedt niet alleen zicht op inkomende en uitgaande e-mail, maar ook e-mail die binnen het bedrijf intern wordt verstuurd. Hierdoor biedt het een extra laag van beveiliging.

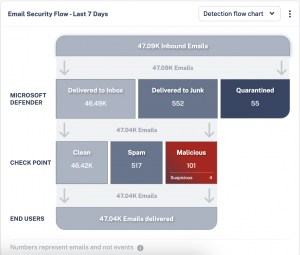

- Het geeft inzicht in alle e-mail vanuit één console. Dat betekent dat de beheerders niet op verschillende plaatsen hoeven te zoeken of een e-mail is tegengehouden door Microsoft of door de e-mail gateway. Je ziet eenvoudig in één oogopslag wat er met de e-mail is gebeurd en waarom deze is doorgelaten of juist tegengehouden.

Is de cloud e-mail security vanuit bijvoorbeeld Microsoft Office365 dan niet voldoende?

De standaard bescherming die o.a. Microsoft heeft vanuit Office365 biedt wel enige bescherming, maar dit betreft alleen anti-malware op basis van bekende ‘signatures’. Dit betekent dat de nieuwste generatie malware en zero-day aanvallen niet gedetecteerd worden. Bovendien kan Microsoft de inhoud van bestanden en documenten die via de mail worden gedeeld niet beoordelen op het bevatten van kwaadaardige actieve content of links naar kwaadaardige websites. Microsoft en Google kunnen daarnaast weliswaar e-mails als ‘junk’ classificeren, maar leveren die ongewenste, en in vele gevallen schadelijke, e-mails wel af bij de eindgebruikers. Wetende dat één verkeerde klik op een e-mail enorme gevolgen kan hebben, is dit geen wenselijke situatie.

Aanvullende security-maatregelen zijn daarom bijna essentieel om te voorkomen dat phishing mails jouw organisatie bereiken. Om dit gat op het gebied van e-mailbeveiliging op te vullen, zet Check Point geavanceerde opsporingstechnieken in, zoals AI en Machine Learning, en een enorme hoeveelheid datasamples en verzamelde intelligentie. Daarnaast scant het de Junk folder en filtert het de schadelijke berichten eruit, waardoor alleen de schone e-mail toegankelijk wordt. Zo verklein je de kans aanzienlijk dat geïnfecteerde e-mails in de mailbox van jouw medewerkers belanden.

Aan de slag met jouw e-mail security?

E-mail security cruciaal is om de digitale veiligheid van jouw organisatie te waarborgen. Wil jij de volgende stap zetten? Onze security specialisten staan klaar om jou op weg te helpen. Vul onderstaand formulier in en wij nemen spoedig contact met je op.